W ostatnich latach anonimowość w Internecie nabrała szczególnego znaczenia. Coraz częściej w społeczeństwie zaczęły pojawiać się oznaki, że wolność w Internecie jest tylko iluzją narzuconą zwykłym użytkownikom. W rzeczywistości zarówno Twój dostawca usług internetowych, jak i odwiedzane witryny zbierają wiele informacji o Twoim zachowaniu. Ktoś to ignoruje, a ktoś nie jest zadowolony, że może za nim podążać. Rozwiązaniem dla tego ostatniego może być specjalne oprogramowanie znane jako przeglądarka Tor. Recenzje na ten temat, a także opis zasad programu zostaną podane w tym artykule.

Co to jest „Thor”?

Zacznijmy od definicji. Oprogramowanie Tor to system, który pozwala użytkownikom zachować anonimowość w Internecie, przekierowując ruch przez sieć serwerów na całym świecie. Z tego powodu śledzenie zasobów odwiedzanych przez użytkownika staje się prawie niemożliwe.

Rozwój tego projektu rozpoczął się na początku 2000 roku w Stanach Zjednoczonych. Później autorom systemu udało się zebrać środki na realizację programu. Dziś przeglądarka Tor jest prezentowana w formie programu, który każdy może pobrać. Poustawienia tego oprogramowania, użytkownik może być ukryty przed inwigilacją na wiele sposobów. Co dokładnie robi program, czytaj dalej.

Dlaczego potrzebujemy Thora?

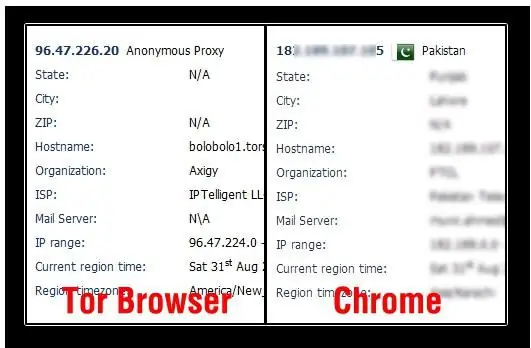

Więc, jak już wspomniano, pierwszym celem tego oprogramowania jest zapewnienie anonimowości. Prawie niemożliwe jest śledzenie, jakie zasoby odwiedza użytkownik, jakie strony przegląda. Tak jak niemożliwe jest zrozumienie kraju pochodzenia tej osoby poprzez szyfrowanie ruchu przez różne serwery, z którymi współpracuje przeglądarka Tor.

Recenzje i omówienie programu pokazują inne zastosowanie tego oprogramowania - możliwość dostępu do zabronionych zasobów. W świetle ostatnich wydarzeń politycznych na świecie kwestia ta jest szczególnie istotna. Ograniczenie ustalone na poziomie dostawcy dotyczące wejścia do niektórych zasobów jest naruszane z powodu braku możliwości ustalenia faktu wizyty. A witryny, które są zablokowane z tego czy innego powodu, osoba może przeglądać za pomocą tych samych serwerów, które są czymś w rodzaju łącza w tym łańcuchu transmisji ruchu.

Jak korzystać z przeglądarki Tor?

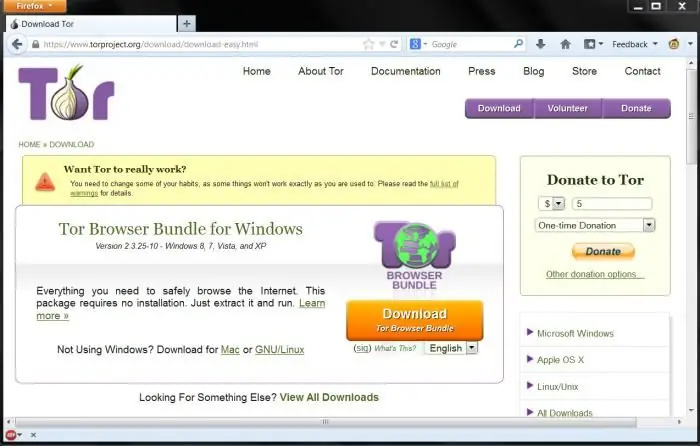

Nie martw się, że przeglądarka Tor, której recenzje nas interesują, jest czymś skomplikowanym, wymagającym specjalnej wiedzy, umiejętności programowania i tym podobnych. Nie, w rzeczywistości praca w tym programie jest tak prosta, jak to tylko możliwe, a jak tylko go pobierzesz, przekonasz się sam. Kiedyś surfowanie po Internecie za pośrednictwem protokołu Tor było znacznie trudniejsze. Do tej pory programiści mają gotowątor przeglądarki. Instalując go, możesz odwiedzać swoje ulubione witryny tak jak wcześniej.

Wiele osób nigdy nie słyszało o takim rozwiązaniu programowym. Ktoś, wręcz przeciwnie, jest tylko świadomy istnienia tego produktu, ale nie wie, jak skonfigurować Tora (przeglądarkę). Właściwie to bardzo proste.

Kiedy uruchomisz program po raz pierwszy, zobaczysz okno z dwiema alternatywnymi opcjami, które musisz wybrać w zależności od sytuacji z połączeniem internetowym. To bardzo proste: jeśli uważasz, że Twój dostawca usług internetowych śledzi Twoje działania i chciałbyś z tym walczyć, musisz dokonać minimalnych ustawień sieciowych.

Jeśli jesteś pewien, że administrator sieci nie ma nad tobą kontroli, a dostawca nie dba o to, jakie strony przeglądasz, powinieneś wybrać pierwszą metodę - Chcę połączyć się bezpośrednio z siecią Tor. „

Jak zobaczysz poniżej, witryny określające Twoją lokalizację nie będą już w stanie dokładnie pokazywać Twojego miasta i kraju pochodzenia. Będzie to główny wskaźnik działania przeglądarki Tor. Recenzje wskazują, że dostęp do stron zabronionych w Twoim kraju w ten sposób jest tak prosty, jak łuskanie gruszek.

Zagrożenie bezpieczeństwa

W Internecie krąży wiele plotek o tym, czym naprawdę jest sieć Tor. Niektórzy twierdzą, że jest to produkt armii amerykańskiej, która chciała w ten sposób kontrolować świat cyberprzestępczości. Inni nazywają sieć Tor królestwem handlarzy narkotykami, bronią iróżnych terrorystów.

Jednakże, jeśli pracujesz z tą przeglądarką, aby pobierać pliki ze swojego ulubionego narzędzia do śledzenia torrentów, prawdopodobnie nie zostaniesz terrorystą, podobnie jak tysiące innych użytkowników tego oprogramowania. Informacje zwrotne od współpracujących z nim konsumentów potwierdzają, że jest to łatwy sposób na pozbycie się monitorowania ruchu lub ominięcie zakazu odwiedzania zasobu. Dlaczego więc tego nie użyć?

Alternatywna

Oczywiście, jeśli nie chcesz angażować się w coś nowego dla siebie, nie musisz wybierać przeglądarki Tor jako sposobu ochrony danych osobowych.

Recenzje wskazują, że anonimowość online można uzyskać w inny sposób, na przykład za pośrednictwem połączenia VPN. Jest to łatwiejsze, a dla niektórych nawet bardziej niezawodne niż praca z wątpliwym protokołem "Tor".

W każdym razie wybór należy do Ciebie.